Wytrenowany mózg mistrzów planszówek

24 stycznia 2011, 11:25Mistrzostwo w grach planszowych, przynamniej w tych, gdzie ceni się zdolność błyskawicznego działania, to nie wynik naturalnego wyczucia czy intuicji, ale wytrenowania pewnej części mózgu – jądra ogoniastego. Naukowcy z japońskiego Instytutu Badań nad Mózgiem RIKEN dowiedli tego, wykonując badanie obrazowe mózgów amatorów i profesjonalnych graczy ligi shōgi (odmiany szachów).

Toksyczne wydzieliny niezłośliwego guza uszkadzają ucho wewnętrzne

23 grudnia 2015, 07:19W niektórych przypadkach osłoniaka nerwu przedsionkowo-ślimakowego guz może wydzielać toksyczne substancje, które uszkadzają ucho wewnętrzne.

Apple otworzyło tajne laboratorium

1 czerwca 2018, 08:55Apple niespodziewanie otworzyło nowe laboratorium w Washington County, w stanie Oregon. Koncern nie zapowiadał wcześniej takich działań, a utrzymywanie ich w tajemnicy mogło być spowodowane faktem, że to „terytorium” Intela. W nowo otwartym laboratorium, które będzie zajmowało się sprzętem komputerowym, już pracuje ponad 20 byłych inżynierów Intela i innych firm technologicznych.

Mona Lisa to Leonardo?

7 września 2007, 09:11Amerykanka Lillian Schwartz twierdzi, że Mona Lisa jest zamaskowanym autoportretem samego da Vinci. W swojej książce pt. Ukryta twarz Leonarda dowodzi, że komputer idealnie dopasował cechy twarzy artysty do wyglądu jego słynnej modelki.

Mozilla zastosuje komercyjny kodek?

15 marca 2012, 06:50Mozilla powoli kapituluje przed faktami. Firma najprawdopodobniej zastosuje w Firefoksie opatentowany kodek H.264. Dotychczas firma, wierząc w otwartość internetu, nie chciała stosować technologii chronionych płatnymi patentami

Król czy królowa? Wyjątkowa figurka z sokołem znaleziona na Starym Mieście w Oslo

15 grudnia 2021, 10:53Na Starym Mieście w Oslo archeolodzy odkryli nietypową figurkę. Przedstawia ona osobę w szatach i koronie, na ramieniu której siedzi sokół. Już miałam kończyć. Padał gęsty śnieg, było mi zimno i byłam zmęczona", mówi archeolog Ann-Ingeborg Floa Grindhaug, która pracuje przy wykopaliskach. Wzięła jeszcze do ręki coś, co uznała za dużą rybią ość i mimo tego, że się ściemniało, jej uwagę przykuł nietypowy kształt znaleziska.

Internetowe sklepy pod lupą UE

9 września 2009, 12:09Badania przeprowadzone przez Unię Europejską wykazały, że większość online'owych sklepów z elektroniką narusza prawa konsumenta. Na ich potrzeby przeanalizowano 369 sklepów z 26 krajów UE (nie brano pod uwagę tylko Słowacji) oraz Norwegii i Islandii.

Powstaje morski dron szpiegowski

15 marca 2013, 12:03DARPA pracuje nad w pełni autonomicznymi morskimi dronami szpiegowskimi. W ramach programu Anti-Submarine Warfare Continuous Trail Unmanned Vehicle (ACTUV) ma powstać bezzałogowa autonomiczna jednostka.

Ze smartfona łatwo ukraść pieniądze

17 lutego 2011, 16:41Telefony komórkowe coraz częściej są wykorzystywane do przeprowadzania transakcji finansowych, czy to do przelewów bankowych czy do zakupów w sieci. Tymczasem specjaliści z firmy Cryptography Research udowodnili, że mogą się stać one bardzo niebezpieczne dla swoich właścicieli, gdyż cyberprzestępcy są w stanie sklonować klucz kryptograficzny telefonu i poszywać się pod urządzenie.

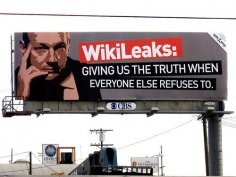

Terroryści nie wykorzystali listy ujawnionej przez WikiLeaks

1 marca 2016, 12:28W 2010 roku serwis WikiLeaks opublikował tajną notatkę Departamentu Stanu USA, w której wymieniono ponad 200 miejsc położonych poza granicami USA uznawanych za istotne dla bezpieczeństwa Stanów Zjednoczonych